Analyste SOC (Security Operations Center) (H/F) 18 - BOURGES

Offre n° 198VQYG

Analyste SOC (Security Operations Center) (H/F)

18 - BOURGES - Localiser avec Mappy

Actualisé le 20 octobre 2025

OROL Cyber Solutions est une société entièrement dédiée à la cybersécurité, reconnue comme prestataire de réponse à incidents. Elle propose une offre complète de services d'expertise, incluant les tests d'intrusion, les audits de conformité, ainsi que l'analyse et la supervision des systèmes d'information. Son ambition est d'accompagner les organisations dans la protection, la détection et la réponse efficace aux menaces cyber. Dans le cadre de son développement, OROL Cyber Solutions recherche un(e) Analyste SOC. En tant qu'Analyste SOC, vous aurez pour mission de détecter, analyser et répondre aux cybermenaces visant les Systèmes d'Informations de nos clients. Vous travaillerez au sein d'une équipe dédiée à la surveillance continue des systèmes, à l'identification des incidents de sécurité et à la mise en œuvre des mesures correctives. Vos principales missions consisteront à : A. Surveillance et détection - Surveillance en temps réel des alertes générées par les outils de sécurité (SIEM, EDR, IDS/IPS, firewalls, etc.). - Analyse des logs et événements pour identifier les comportements suspects ou malveillants. - Corrélation des événements pour détecter les attaques complexes. - Veille sur les nouvelles menaces (vulnérabilités, campagnes de phishing, ransomware, etc.) via des sources internes et externes (CERT, OSINT, threat intelligence). B. Analyse et qualification des incidents - Tri et priorisation des alertes en fonction de leur criticité et de leur impact potentiel. - Investigation approfondie des incidents : identification de la source, du vecteur d'attaque, des systèmes affectés, et de l'étendue de la compromission. - Documentation des preuves (logs, captures réseau, artefacts) pour les besoins de l'enquête et de la réponse. - Rédaction de rapports d'analyse détaillant le scénario d'attaque, les indicateurs de compromission (IoC), et les recommandations de remédiation. C. Réponse aux incidents - Coordination avec les équipes techniques pour contenir et éradiquer les menaces. - Application des procédures de réponse aux incidents (playbooks) et adaptation en fonction du contexte. - Participation aux exercices de crise (simulations d'attaques, tests de résilience). D. Amélioration continue - Contribution à l'amélioration des règles de détection (SIEM, EDR) pour réduire les faux positifs et augmenter la couverture des menaces. - Proposition d'améliorations des processus, outils et procédures de sécurité. - Formation et sensibilisation des autres équipes IT aux bonnes pratiques de sécurité.

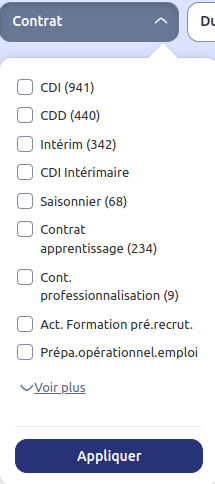

- Type de contrat

-

CDI

Contrat travail - Durée du travail

-

35H/semaine

Travail en journée

- Salaire

- Complémentaire santé

- Ordinateur portable

- Salaire : à définir

Profil souhaité

Expérience

- 1 An(s)Cette expérience est indispensable

Compétences

- Capacité à analyser des logs système, réseau

- Compréhension des attaques réseau

- Compréhension des protocoles réseau

- Maîtrise systèmes d’exploitation et des réseaux

- Notions de scripting

- Techniques des outils de sécurité

Savoir-être professionnels

- Faire preuve de rigueur et de précision

- Etre force de proposition

- Faire preuve de contrôle de soi

Informations complémentaires

- Qualification : Employé qualifié

- Secteur d'activité : Conseil en systèmes et logiciels informatiques

Employeur

Découvrez d'autres services web

Réussir son CV et sa lettre de motivation

Suscitez l’intérêt du recruteur et donnez-lui envie de vous rencontrer.

B.A.BA Entretien

Apprenez à préparer votre prochain entretien.

Informations sur le marché du travail

Accédez aux informations et statistiques sur ce métier.

Simulateur en cas de reprise d'emploi salarié

Estimez vos droits aux allocations et aides.

- Voir plus de services (Emploi store)

.

.