Aide ménager / ménagère à domicile H/F 78 - Bourdonné

Offre n° 5807088

Aide ménager / ménagère à domicile H/F

78 - Bourdonné - Localiser avec Mappy

Publié le 25 novembre 2025

Description de l'offre:<br><p>Notre<br>agence AXEO Services, membre du réseau AXEO Services, une marque<br>de La Poste,est une entreprise aux dimensions multiservices.</p> <p>Nous<br>proposons des services destinés aux particuliers comme aux professionnels.</p> <p>"Si tu aimes ranger les chaussettes par paire et que tu fais de la poussière ton ennemi juré, rejoins notre équipe d'aides ménagères ! Chez Axeo Services, nous sommes bienveillants, humains et proches de nos collaborateurs. Et qui sait, peut-être que tu pourras évoluer vers un poste de chef de la propreté !</p> <p>"Si tu cherches un emploi près de chez toi et que tu aimes prendre soin des maisons des autres, rejoins notre équipe d'aides ménagères ! Chez Axeo Services, nous sommes soucieux du bien-être de nos collaborateurs, c'est pourquoi nous remboursons les frais kilométriques pour les prestations effectuées à domicile. Alors n'hésite plus, postule maintenant !"</p> <p>"Tu veux te lancer dans une carrière d'as du ménage ? Rejoins notre équipe d'aides ménagères et découvre le monde merveilleux des plumeaux et des aspirateurs ! Chez Axeo Services, on te chouchoute avec des avantages cool : paiement des indemnités kilométriques pour tes déplacements, mutuelle pour éviter les bobos, horaires de travail personnalisés pour concilier vie pro et perso, et tu peux te reposer le samedi et le dimanche pour profiter de ton week-end bien mérité. Ah, et on te donne même accès à notre Club avantages avec des remises sur les vêtements, les loisirs, les cultures et même dans les grandes surfaces ! Alors, prêt à faire briller les maisons et ta carrière ? Postule maintenant !"</p> <p>Rejoignez l'équipe AXEO Services Houdan !</p> <br> <p>Nous recrutons toute l'année des hommes et femmes désireux d'exercer un métier qui a du sens, d'entretenir un esprit collectif et ce, dans le respect et la confiance.<br><br>Philippe ROUX</p> <p><br><br></p> <br><br><br>Profil recherché :<br><p>PROFIL<br><br><br></p><p>Vous avez de l'expérience ou<br>véritablement envie d'apprendre un métier.</p><br><p>Vous devez pouvoir vous déplacer au<br>domicile des clients s'ils ne sont pas desservis par les transports en commun.</p><br><p>Vous êtes autonome, polyvalent. Vous<br>avez le sens du service. La qualité de votre travail vous tient à cœur ?<br>n'attendez plus, rejoignez-nous !</p><p></p>

- Type de contrat

-

CDI

Contrat travail - Durée du travail

-

00H/semaine

- Salaire

- Salaire brut : Horaire de 11.88 Euros à 11.88 Euros sur 12.0 mois

Profil souhaité

Expérience

- Débutant accepté

Employeur

Axeo Services Pays Houdanais

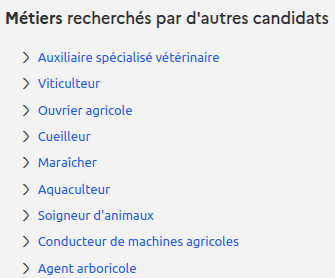

D'autres offres peuvent vous intéresser :

(déjà vu)

Employé de ménage (H/F)

CENTRE SERVICES - 27 - Pacy-sur-Eure

Vous êtes à la recherche d'une opportunité en tant qu'employé-e de ménage ? Centre Services, une entreprise spécialisée notamment dans le domaine du ménage et du repassage à domicile, recrute...

CDI - Temps partiel

Publié il y a 11 jours

CDI

Temps partiel(déjà vu)

Garde d'enfants et Aide ménager à domicile (H/F)

K2N SERVICES - 78 - TRIEL SUR SEINE

L'agence APEF située à TRIEL SUR SEINE (78), recherche dans le cadre d'un CDI un(e) Garde d'Enfants et Aide ménager / ménagère à domicile (H/F) Le métier de Garde d'Enfants et Aide ménager /...

CDI - Temps partiel

Publié il y a 9 jours

CDI

Temps partiel(déjà vu)

Aide ménager / aide ménagère (H/F)

CENTRE SERVICES - 27 - Pacy-sur-Eure

Centre Services recrute ! Vous souhaitez travailler dans le secteur du service à la personne et cherchez un poste près de chez vous ? Cette offre est faite pour vous ! Pour notre agence Vernon, nous...

CDI - Temps partiel

Publié il y a 7 jours

CDI

Temps partiel(déjà vu)

HOMME/FEMME DE MENAGE A DOMICILE SAINT GERMAIN EN LAYE - Temps Plein (H/F)

02 ST GERMAIN EN LAYE - 78 - Saint-Germain-en-Laye

Vous êtes une véritable fée du logis, un(e) As du ménage et de l'entretien, nous voulons vous rencontrer ! Ce qui compte pour nous, c'est votre engagement et votre volonté de fournir un travail de...

CDI - Temps plein

Publié il y a 5 jours

CDI

Temps plein(déjà vu)

Aide ménager / aide ménagère (H/F)

SAINT GERMAIN SERVICES - 78 - Saint-Germain-en-Laye

Vous aimez rendre service et souhaitez un emploi qui ait du sens ? Centre Services, spécialiste des services à domicile, recherche justement des aides ménager-ères à domicile (H/F) pour rejoindre son...

CDI - Temps partiel

Publié il y a 3 jours

CDI

Temps partiel(déjà vu)

Aide-Ménager(ère) F/H - Plaisir

BIEN A LA MAISON - 78 - Versailles

Vous voulez travailler dans le secteur de l'Aide à domicile, cette offre est faite pour vous ! Pour soutenir notre croissance, nous recherchons nos futur(es) Aide-ménager(ères) ! Votre rôle sera...

CDI - Temps plein

Publié il y a 8 jours

CDI

Temps plein(déjà vu)

Ménage chez les particuliers (H/F)

DOMICILE CLEAN - 78 - Élancourt

Domicile Clean recherche des aides ménagers(ères) disponibles pour un planning à temps partiel ou temps plein afin d'entretenir le domicile des particuliers. Nos horaires de travail s'effectuent...

CDI - Temps plein

Publié il y a 5 jours

CDI

Temps plein(déjà vu)

Aide ménager / ménagère à domicile (H/F)

QUOTIDIANE - 78 - Guyancourt

Nous recherchons des personnes (H/F) qui auront pour missions : -Effectuer des travaux de ménage (entretien de la maison/appartement, vitres) - Faire du repassage chez des particuliers. Vous...

CDI - Temps plein

Publié il y a 12 jours

CDI

Temps plein(déjà vu)

Aide-Ménager(ère) F/H - Les Clayes-sous-Bois

BIEN A LA MAISON - 78 - Versailles

Vous voulez travailler dans le secteur de l'Aide à domicile, cette offre est faite pour vous ! Pour soutenir notre croissance, nous recherchons nos futur(es) Aide-ménager(ères) ! Votre rôle sera...

CDI - Temps plein

Publié il y a 8 jours

CDI

Temps plein(déjà vu)

Employé de ménage (H/F)

CS VOISINS LE BRETONNEUX - 78 - Guyancourt

Vous cherchez un emploi dans le domaine des services à la personne ? L'agence Centre Services Montigny Le Bretonneux, basée à Guyancourt, est à la recherche d'un ou une employé-e de ménage. Au sein...

CDI - Temps partiel

Publié il y a 4 jours

CDI

Temps partiel

Découvrez d'autres services web

Réussir son CV et sa lettre de motivation

Suscitez l’intérêt du recruteur et donnez-lui envie de vous rencontrer.

B.A.BA Entretien

Apprenez à préparer votre prochain entretien.

Informations sur le marché du travail

Accédez aux informations et statistiques sur ce métier.

Simulateur en cas de reprise d'emploi salarié

Estimez vos droits aux allocations et aides.

- Voir plus de services (Emploi store)

.

.